Bâtissez votre entreprise sur des bases solides

Une approche multicouche pour sécuriser vos données

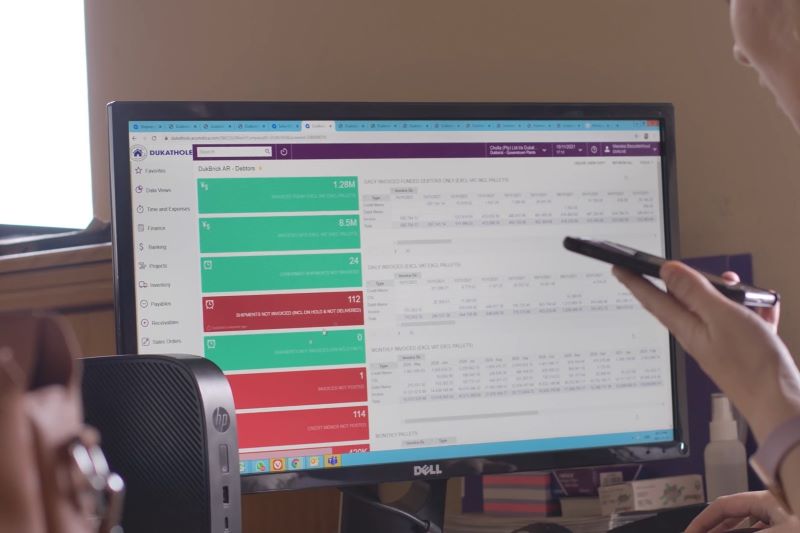

Chez Acumatica, nous pensons que les entreprises prospères ont besoin d'une technologie qui favorise l'innovation et la collaboration en toute sécurité. Notre cadre de sécurité à plusieurs niveaux protège vos données et systèmes critiques, afin que vous puissiez vous concentrer sur votre croissance. Nous appliquons toute une série de mesures de protection et utilisons des outils tels que les autorisations basées sur les rôles et le chiffrement des données afin de réduire les risques et de nous adapter à l'évolution des menaces.

Sécurité des données

Protège les données sensibles contre tout accès non autorisé ou toute divulgation.

- Sécurité au niveau du champ

- Sécurité au niveau des lignes

- Chiffrement des données (TLS et AES)

Sécurité des applications

Garantit la sécurité de l'application ERP contre les cybermenaces.

- Validation des entrées

- Gestion des sessions

- Pistes d'audit et journaux

Sécurité de l'intégration

Sécurise les données échangées entre l'ERP et les systèmes externes.

- Sécurité des API (OAuth, clés API)

- Protection des services Web (sécurité des points de terminaison SOAP/REST)

- Contrôles de mappage des données

Sécurité des infrastructures

Protège le matériel, le réseau et l'environnement d'hébergement sous-jacents.

- Pare-feu et segmentation du réseau

- Contrôles de sécurité cloud et de cybersécurité (Amazon Web Services)

- Sauvegarde et reprise après sinistre

Authentification

Vérifie l'identité des utilisateurs qui accèdent au système.

- Nom d'utilisateur et mot de passe

- Authentification multifactorielle (MFA)

- Authentification unique (SSO)

Gouvernance

Veille à ce que le système ERP respecte les normes légales et réglementaires.

- Journaux d'audit et rapports

- Application des politiques

- Conformité réglementaire (RGPD, FDA, SOX)

Autorisation

Contrôle ce à quoi les utilisateurs authentifiés peuvent accéder et ce qu'ils peuvent faire au sein du système.

- Contrôle d'accès basé sur les rôles (RBAC)

- Ensembles d'autorisations

- Restrictions relatives au flux de travail

Conçu pour la flexibilité

cliquez sur l'icône pour en savoir plus

Points forts en matière de sécurité

Des stratégies de sécurité modernes pour que vous puissiez dormir sans souci.

Sécurité d'accès

Gagnez en tranquillité d'esprit grâce à une sécurité d'accès intelligente et évolutive qui offre à votre organisation un accès adapté, tout en garantissant la confidentialité et la protection totale de vos données.

- Contrôles d'accès basés sur les rôles (RBAC)

- Sécurité au niveau du champ

- Authentification unique

- Authentification multifactorielle (MFA)

- Filtrage des adresses IP

- Gestion des appareils et des sessions

Sécurité et intégrité des données

Protégez votre entreprise grâce à une protection des données de niveau professionnel, une validation intelligente et une conformité permanente avec une transparence totale en matière d'audit afin de garantir la sécurité et la confidentialité de vos données.

- Chiffrement des données (en transit et au repos)

- Validation de la logique métier

- Pistes d'audit et journalisation

- Contrôles d'intégrité des bases de données

- Sauvegarde et reprise après sinistre

- Accès aux données basé sur les rôles

Application et infrastructure

Conçu pour protéger votre entreprise dès le départ grâce à une infrastructure cloud sécurisée, une détection intelligente des menaces et une surveillance continue afin de garantir la sécurité, la conformité et la continuité de vos opérations.

- Surveillance de sécurité 24 heures sur 24, 7 jours sur 7, 365 jours par an

- Hébergement cloud sécurisé sur AWS

- Reprise après sinistre et sauvegardes géo-redondantes

- Détection des menaces basée sur l'IA

- Conformité aux normes mondiales de sécurité

- Audits de sécurité réguliers et tests de pénétration

Conformité et gouvernance

Nous adoptons une approche proactive en matière de sécurité des infrastructures et donnons à votre équipe les moyens de gérer ses propres besoins :

- Surveillance 24 h/24, 7 j/7 et détection des menaces en temps réel

- Maintenance planifiée et gestion rapide des correctifs

- Mises à jour et améliorations continues des infrastructures

- Contrôles d'accès flexibles et paramètres de sécurité en libre-service

- Des ressources claires et une assistance pour aider votre organisation à rester sécurisée et conforme

Notre engagement envers vous

Acumatica s'engage à respecter les normes les plus strictes en matière de sécurité et de conformité afin de protéger vos données et d'instaurer un climat de confiance.

Questions fréquentes sur la sécurité

Nous protégeons vos données grâce à une approche de sécurité multicouche. Acumatica vous permet de contrôler l'accès au système grâce à l'authentification unique (SSO), l'authentification à deux facteurs (2FA) et le filtrage des adresses IP. Les autorisations basées sur les rôles garantissent que les utilisateurs n'accèdent qu'à ce dont ils ont besoin, et chaque action est enregistrée à des fins de responsabilité.

Acumatica vous aide à respecter les normes telles que le RGPD, la loi SOX et bien d'autres encore. La plateforme conserve des pistes d'audit complètes, prend en charge la conservation configurable des données et offre des fonctionnalités telles que le masquage des données et l'effacement sécurisé afin de simplifier la mise en conformité.

Acumatica suit tous les appareils utilisés pour accéder au système et vous permet d'appliquer des délais d'expiration de session en cas d'inactivité. L'accès peut être limité par adresse IP, et l'authentification à deux facteurs (2FA) ajoute un niveau de sécurité supplémentaire, même si un appareil est compromis.

Vos données sont protégées à la fois par la sécurité au niveau de l'application d'Acumatica et par l'infrastructure de classe mondiale d'AWS, qui comprend un cryptage avancé pour les données au repos et en transit. Les installations AWS utilisent une sécurité physique de pointe et une surveillance continue du réseau.

La sécurité cloud d'Acumatica est robuste et prise en charge par des experts dédiés. Elle combine des stratégies de défense en profondeur, une gestion proactive des menaces, des analyses régulières des vulnérabilités et des correctifs rigoureux, autant de capacités qu'il est souvent difficile pour les entreprises individuelles de mettre en place en interne.

Nous utilisons des protocoles sécurisés tels que OAuth 2.0 pour l'accès aux API, appliquons l'authentification et fournissons des outils pour le contrôle d'accès aux API, le chiffrement des charges utiles et la limitation des débits afin de garantir le bon fonctionnement et la sécurité de vos intégrations.

L'approche axée sur l'IA d'Acumatica classe, détecte et restreint automatiquement le partage de contenus confidentiels. Vos données exclusives ne sont jamais partagées avec des modèles d'IA externes, ce qui garantit le respect de la confidentialité et de la conformité.

Ressources de sécurité ERP

Votre boîte à outils pour renforcer chaque étape de votre transformation numérique.

Documents de conformité

Téléchargez les rapports d'audit et découvrez nos mesures de cybersécurité et de conformité.

Lectures complémentaires

En savoir plus sur la sécurité et la conformité réglementaire d'Acumatica.

Demande d'information

Découvrez les meilleures ressources pour le secteur de la construction.

Canada (English)

Canada (English)

Colombia

Colombia

Caribbean and Puerto Rico

Caribbean and Puerto Rico

Ecuador

Ecuador

India

India

Indonesia

Indonesia

Ireland

Ireland

Malaysia

Malaysia

Mexico

Mexico

Panama

Panama

Peru

Peru

Philippines

Philippines

Singapore

Singapore

South Africa

South Africa

Sri Lanka

Sri Lanka

Thailand

Thailand

United Kingdom

United Kingdom

United States

United States

Plate-forme en nuage

Plate-forme en nuage

Intelligence artificielle

Intelligence artificielle

Finances avancées

Finances avancées

Paiements

Paiements

Gestion de la clientèle

Gestion de la clientèle

Gestion de la construction

Gestion de la construction

Services professionnels

Services professionnels

Gestion de la distribution

Gestion de la distribution

Gestion du commerce de détail

Gestion du commerce de détail

Gestion de la fabrication

Gestion de la fabrication

Qu'est-ce que l'ERP en nuage ?

Qu'est-ce que l'ERP en nuage ?

FAQ sur Acumatica SaaS

FAQ sur Acumatica SaaS