Le billet du mardi technique d'aujourd'hui résume les techniques d'authentification multi-facteurs et explique les stratégies et les meilleures pratiques pour mettre en œuvre l'authentification multi-facteurs dans l'ERP en nuage Acumatica.

Les entreprises soucieuses de la sécurité exigent une authentification multifactorielle pour vérifier l'identité des utilisateurs avant de leur permettre d'accéder aux données ERP sensibles. Acumatica cloud ERP propose des mécanismes d'authentification multi-facteurs afin d'empêcher tout accès non autorisé au système.

Options d'authentification multifactorielle

L'authentification multifactorielle implique deux mécanismes d'authentification ou plus. Une liste d'options d'authentification est présentée ci-dessous.

- Nom d'utilisateur / Mot de passe

- Le mécanisme d'authentification le plus basique exige que les utilisateurs saisissent un nom d'utilisateur et un mot de passe.

- Des options supplémentaires, telles que la validation de l'adresse IP et l'exigence d'un mot de passe fort, renforcent la sécurité.

- Jeton, FOB

- Les utilisateurs portent un jeton qui affiche un code régulièrement mis à jour. L'utilisateur tape le code dans le système ERP (Enterprise Resource Planning) qui le vérifie. Les jetons RSA SecurID en sont un exemple.

- Téléphones mobiles

- Le système ERP envoie un message texte au téléphone portable de l'utilisateur. L'utilisateur vérifie son identité directement sur son téléphone ou en saisissant un code d'accès dans l'application de l'appareil qu'il utilise pour accéder au système ERP.

- Une autre option consiste à installer sur le téléphone une application sécurisée qui se comporte comme un jeton.

- Courriel

- Lors de la connexion, le système envoie un code à l'adresse électronique de l'utilisateur. L'utilisateur saisit le code figurant dans l'e-mail pour s'authentifier.

- Carte à puce ou dispositif USB

- Le matériel délivré par l'organisation peut être configuré pour accorder l'accès lorsqu'une carte est glissée ou lorsqu'un périphérique USB ou une puce est inséré.

- Lecteur d'empreintes digitales ou dispositif biométrique

- Les dispositifs biométriques fonctionnent comme des cartes à puce. Ils nécessitent une configuration initiale mais ne peuvent être ni perdus ni volés.

- VPN

- Le VPN possède son propre mécanisme d'authentification qui fournit une couche de sécurité au niveau de la communication. Les VPN peuvent être authentifiés à l'aide de mots de passe, de jetons, d'adresses mac et d'autres méthodes.

En combinant les deux mécanismes ci-dessus, les entreprises peuvent obtenir une authentification à deux facteurs. La plupart des mécanismes d'authentification à deux facteurs requièrent une connaissance (mot de passe) et une possession (jeton, téléphone portable, clé USB) ou une identité (empreinte digitale ou autre élément biométrique).

Authentification multifactorielle adaptative (intelligente)

Il faut souvent faire un compromis entre la sécurité et la facilité d'utilisation. La sécurité supplémentaire associée à l'authentification multifactorielle se fait au détriment des utilisateurs qui se connectent deux fois au lieu d'une.

Pour améliorer la convivialité, certains systèmes multifacteurs ont été configurés pour sélectionner plusieurs mécanismes d'authentification uniquement lorsque le profil de risque de l'entrée dans le système est élevé. Le profil de risque peut être défini en fonction des informations recueillies sur l'environnement de l'utilisateur, telles que l'adresse MAC de la machine, l'adresse IP, les cookies du navigateur, l'heure de la journée et d'autres caractéristiques.

Voici quelques exemples de profils de risque :

- Risque faible : Connexion à partir de l'adresse IP d'un bureau à 9 heures du matin les jours ouvrables, à l'aide d'un navigateur contenant un cookie stocké.

- Risque moyen : Connexion à partir d'une adresse IP inconnue

- Risque élevé : Connexion à partir d'une adresse IP inconnue, en dehors des heures de bureau, à l'aide d'une machine inconnue.

En fonction du niveau de risque, l'authentification multifactorielle peut ne pas être nécessaire. L'apprentissage automatique peut être utilisé pour analyser les échecs de connexion et ajuster les niveaux de risque.

Authentification multi-facteurs dans Acumatica cloud ERP

Voici les stratégies d'authentification multi-facteurs dans Acumatica cloud ERP.

Signature unique

La meilleure façon de mettre en œuvre l'authentification multi-facteurs dans l'ERP Acumatica est de tirer parti de la prise en charge par Acumatica des capacités d'authentification unique (SSO). Acumatica logiciel infonuagique ERP d'Acumatica prend actuellement en charge le SSO avec Microsoft, Google et OneLogin (nécessite l'installation d'une personnalisation). Ces fournisseurs prennent en charge l'authentification multifactorielle.

- Microsoft: L'authentification multifactorielle Azure prend en charge les appels téléphoniques, les messages texte, les notifications d'applications mobiles et les jetons de tiers. https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-mfa-howitworks

- Google: Authentification à deux facteurs via un téléphone portable ou une clé de sécurité USB. https://www.google.com/landing/2step/#tab=how-it-works

- OneLogin: Options gratuites et payantes d'authentification à deux facteurs, y compris une application de mot de passe à usage unique, Duo Security, RSA SecurID et des options mobiles. https://www.onelogin.com/product/multi-factor-authentication

Dans ce modèle, les utilisateurs se connectent à un fournisseur ci-dessus en utilisant plusieurs options d'authentification. Ensuite, l'utilisateur est connecté de manière transparente à Acumatica à l'aide de l'authentification unique.

VPN

Une autre stratégie consiste à mettre en place un VPN. Le VPN constitue la première couche d'authentification, tandis que le nom d'utilisateur et le mot de passe Acumatica constituent la deuxième couche.

Mise en œuvre de l'authentification multifactorielle dans l'ERP en nuage Acumatica

La mise en œuvre de l'authentification multifactorielle est simple mais comporte plusieurs étapes.

Étape 1 : Obtenir les comptes des fournisseurs d'authentification multifactorielle

Créez un compte pour chaque utilisateur qui se connectera à Acumatica. Le compte doit inclure des capacités d'authentification unique et le mécanisme d'authentification multi-facteurs que vous utiliserez.

Ces comptes peuvent fonctionner indépendamment d'Acumatica à d'autres fins au sein de votre organisation.

Étape 2 : Mise en œuvre de l'authentification unique

Les capacités d'authentification unique doivent être mises en œuvre au niveau du fournisseur d'authentification et au sein d'Acumatica.

Tout d'abord, vous devez activer le SSO pour le fournisseur d'authentification. Obtenez des informations auprès du fournisseur d'authentification sur la manière de procéder.

Ensuite, vous mettez en place un mécanisme sécurisé pour transférer les utilisateurs authentifiés vers Acumatica. Pour assurer un transfert sécurisé, vous mettez en œuvre une connexion HTTPS entre les deux systèmes ainsi qu'un mécanisme d'authentification. Microsoft et Google utilisent OAuth 2.0 tandis que OneLogin utilise SAML 2.0. Des instructions détaillées sont disponibles dans l'aide Acumatica pour Google et Microsoft et via un document séparé pour OneLogin.

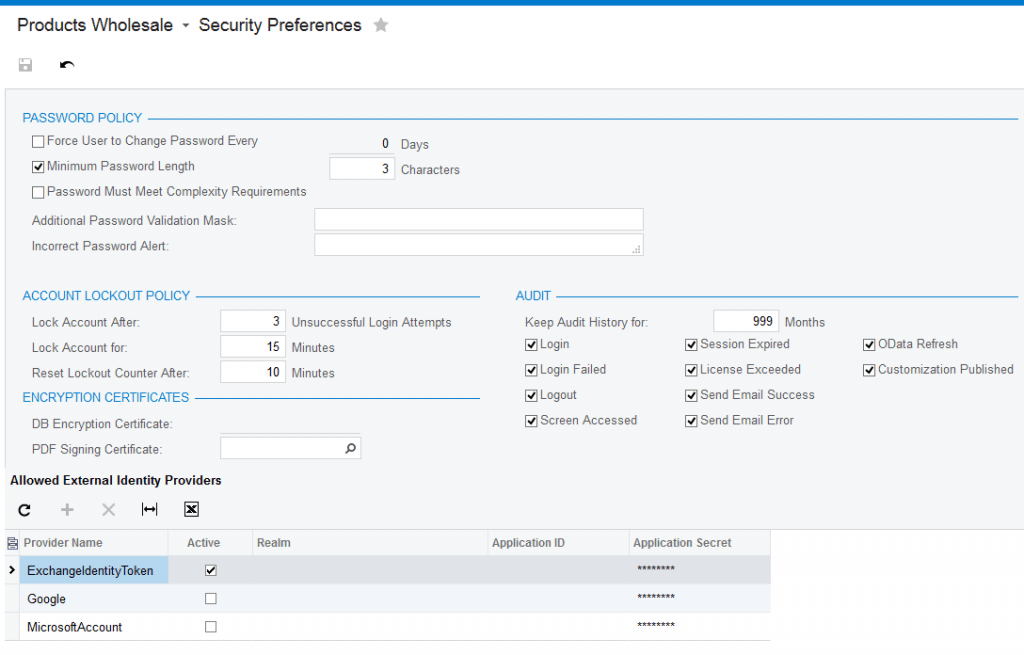

Dans le cadre de l'établissement d'un transfert sécurisé, chaque système fournit un certificat qui peut être saisi dans l'autre système. Dans l'écran Acumatica Security Preferences, vous pouvez entrer le certificat fourni par les fournisseurs externes comme indiqué ci-dessous.

L'installation de l'authentification unique implique généralement des modifications de la configuration Web et d'autres fichiers système. Par conséquent, les déploiements SaaS nécessiteront l'assistance d'Acumatica.

Étape 3 : Modifier la page de connexion

Pour empêcher les gens de contourner le mécanisme d'authentification multifactorielle, supprimez l'option du nom d'utilisateur et du mot de passe de la page de connexion.

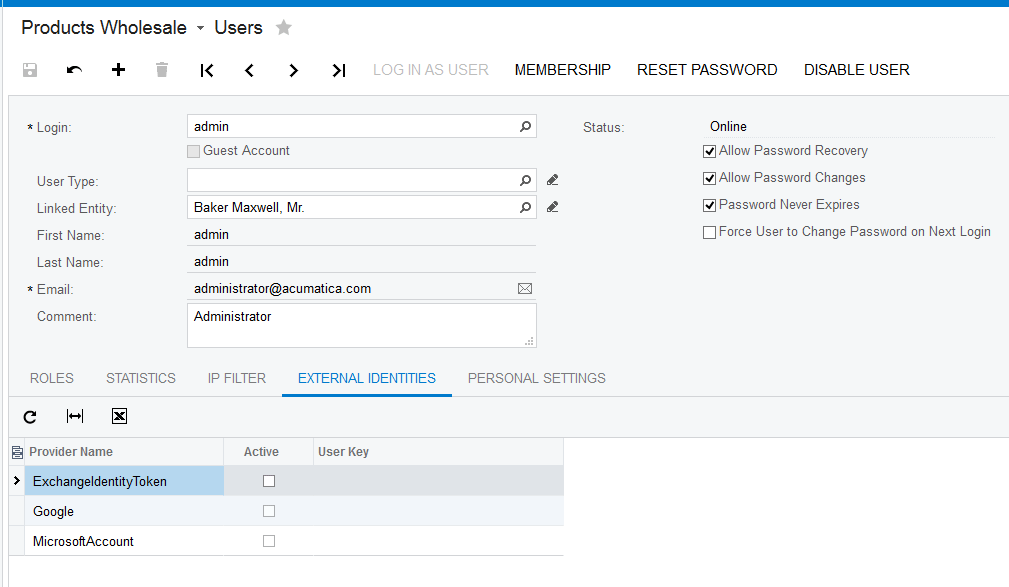

Étape 4 : Lier les comptes externes aux comptes Acumatica

Lorsqu'une identité est transmise par un fournisseur d'authentification externe, Acumatica a besoin de savoir à quel utilisateur Acumatica cette identité est associée.

Ce lien peut être configuré dans l'écran Profil de l'utilisateur ou dans l'écran Utilisateurs de la base de données des identités externes. Identités externes dans l'onglet Identités externes.

Coûts de mise en œuvre des facteurs multiples

La mise en œuvre de l'authentification multifactorielle entraîne des coûts supplémentaires décrits ci-dessous.

- Fournisseur d'authentification multifactorielle

- Comptes du fournisseur d'authentification : Chaque utilisateur qui se connectera à Acumatica doit disposer d'un compte auprès du fournisseur d'authentification. Ces coûts peuvent être regroupés avec d'autres services (par exemple Microsoft Office 365) ou être disponibles en tant que compte autonome. Ces coûts sont compris entre 2 et 10 dollars par mois et par compte et sont facturés par le fournisseur externe.

- Frais d'utilisation : En plus d'un compte, il peut y avoir des frais supplémentaires pour l'utilisation.

- Frais d'authentification multi-facteurs : Les frais associés aux différentes options d'authentification multifactorielle varient. Par exemple, un jeton implique un achat initial de matériel, tandis que l'utilisation d'un appareil mobile peut nécessiter l'achat d'un compte Twilio/Authy.

- Frais de mise en œuvre

- La mise en place et le maintien de l'intégration peuvent nécessiter l'aide de services professionnels.

- Pour les déploiements en cloud privé, le partenaire Acumatica peut l'inclure dans les coûts globaux de mise en œuvre.

- Pour les déploiements SaaS, prévoyez un petit budget pour les services Acumatica.

La plateforme cloud ERP et ERP d'Acumatica offre aux utilisateurs une sécurité optimale

Acumatica cloud ERP et notre plateforme moderne de planification des ressources de l'entreprise prennent en charge l'authentification à plusieurs facteurs en se connectant à un fournisseur d'authentification à l'aide de l'authentification unique. Cette stratégie permet aux clients d'Acumatica de choisir l'option d'authentification qui convient à leur budget, à la complexité des utilisateurs et au niveau de sécurité souhaité. Certains clients Acumatica utilisent une stratégie alternative consistant à utiliser un VPN en plus du nom d'utilisateur/mot de passe Acumatica pour fournir une authentification à deux facteurs. À l'avenir, Acumatica pourrait mettre en œuvre un mécanisme d'authentification interne à plusieurs facteurs.

Les technologies d'authentification continuent d'évoluer. En utilisant la stratégie actuelle d'authentification unique, Acumatica peut se concentrer sur le développement des fonctionnalités ERP et tirer rapidement parti des nouvelles technologies biométriques et adaptatives qui améliorent la façon dont la sécurité est gérée.

Consultez notre série Technical Tuesday pour obtenir des tutoriels et des explications plus informatifs, comme nos récents articles sur l'utilisation des Business Events pour automatiser les processus et sur la prise en charge par Acumatica des normes comptables 606 et IFRS 15.

Pour toute question concernant la discussion d'aujourd'hui sur l'authentification multi-facteurs via l'authentification unique ou sur Acumatica cloud ERP et notre plateforme ERP (Enterprise Resource Planning), veuillez nous contacter dès aujourd'hui.

Lire la suite de la série Mardi technique

-

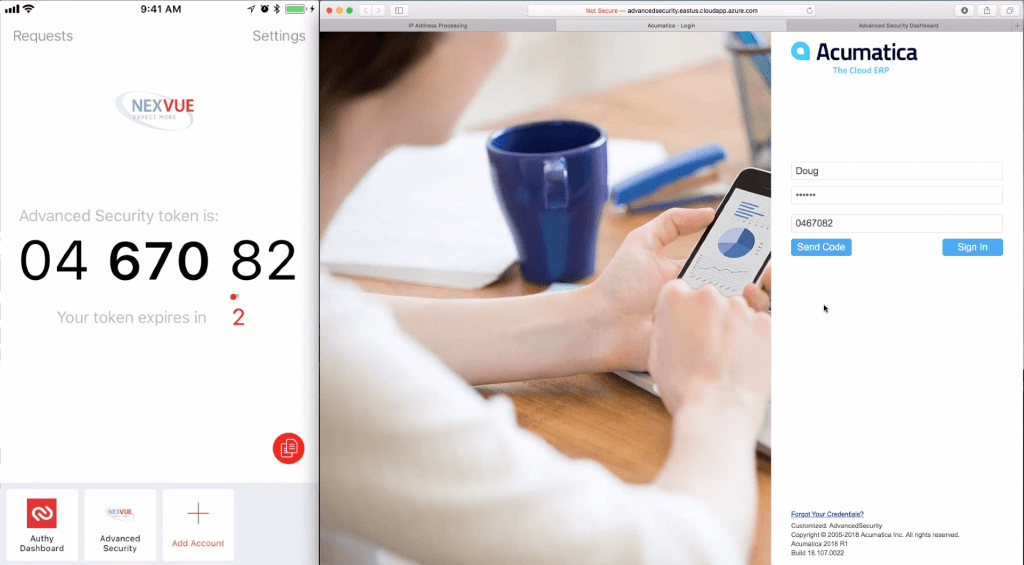

ANNEXE : Sécurité avancée de Nexvue

Nexvue a écrit une intégration avec Twilio / Authy qui permet une authentification à deux facteurs avec un téléphone mobile en déployant une personnalisation Acumatica.

La solution permet une authentification adaptative basée sur une liste blanche d'adresses IP (de sorte que les personnes se trouvant dans un bureau ou à leur domicile n'ont pas besoin de procéder à une authentification multifactorielle) et stocke temporairement l'authentification par téléphone mobile de sorte que les utilisateurs externes puissent être mis au défi selon des intervalles définis par l'administrateur.

La personnalisation comprend tout ce dont vous avez besoin pour démarrer, de sorte que vous êtes opérationnel avec une aide minimale des services professionnels. La solution ne nécessite pas la configuration d'Acumatica Active Directory SKU.

Canada (English)

Canada (English)

Colombia

Colombia

Caribbean and Puerto Rico

Caribbean and Puerto Rico

Ecuador

Ecuador

India

India

Indonesia

Indonesia

Ireland

Ireland

Malaysia

Malaysia

Mexico

Mexico

Panama

Panama

Peru

Peru

Philippines

Philippines

Singapore

Singapore

South Africa

South Africa

Sri Lanka

Sri Lanka

Thailand

Thailand

United Kingdom

United Kingdom

United States

United States